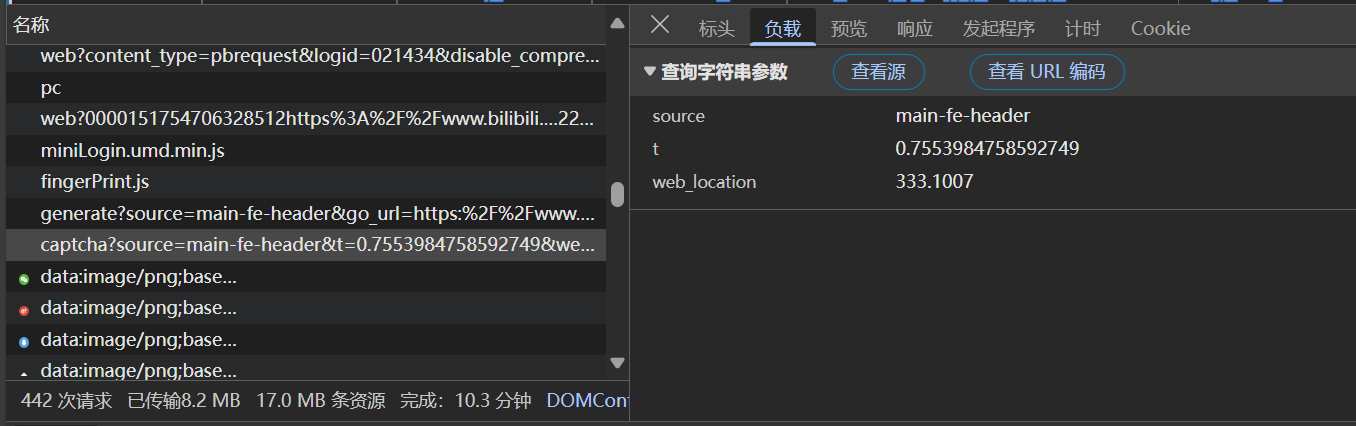

抓包找出api

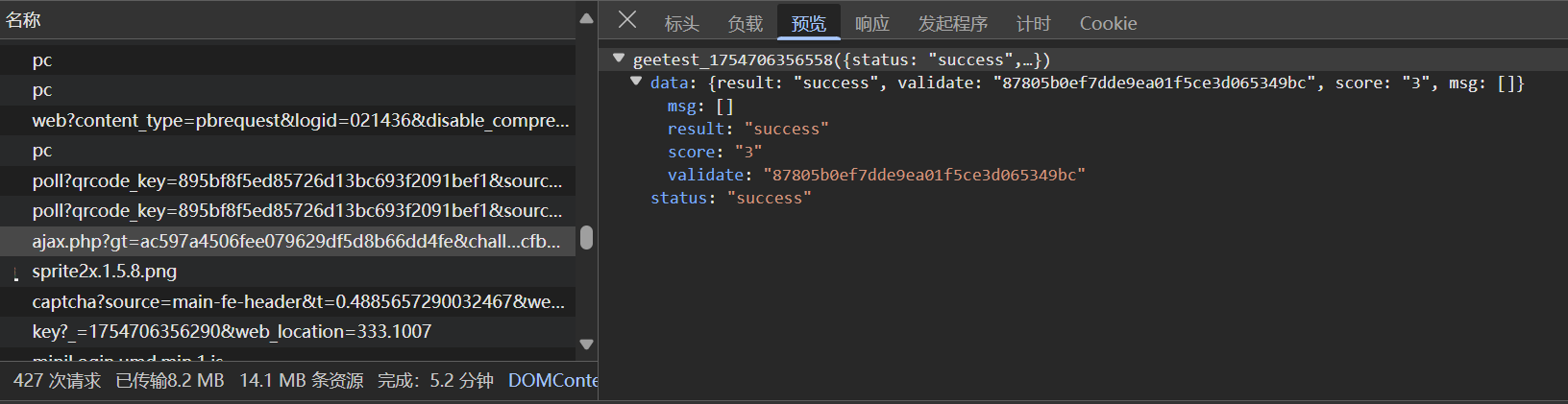

返回了validate值,说明这个api是最终的返回结果。

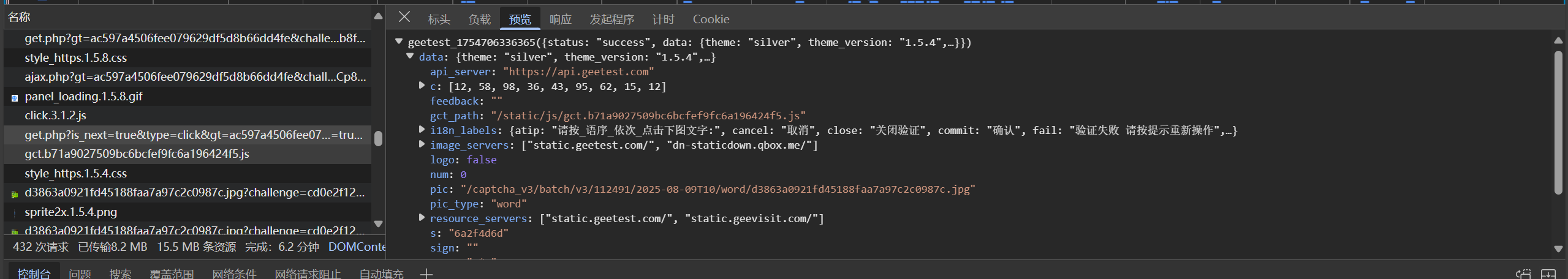

而这个api则是返回点选图片。

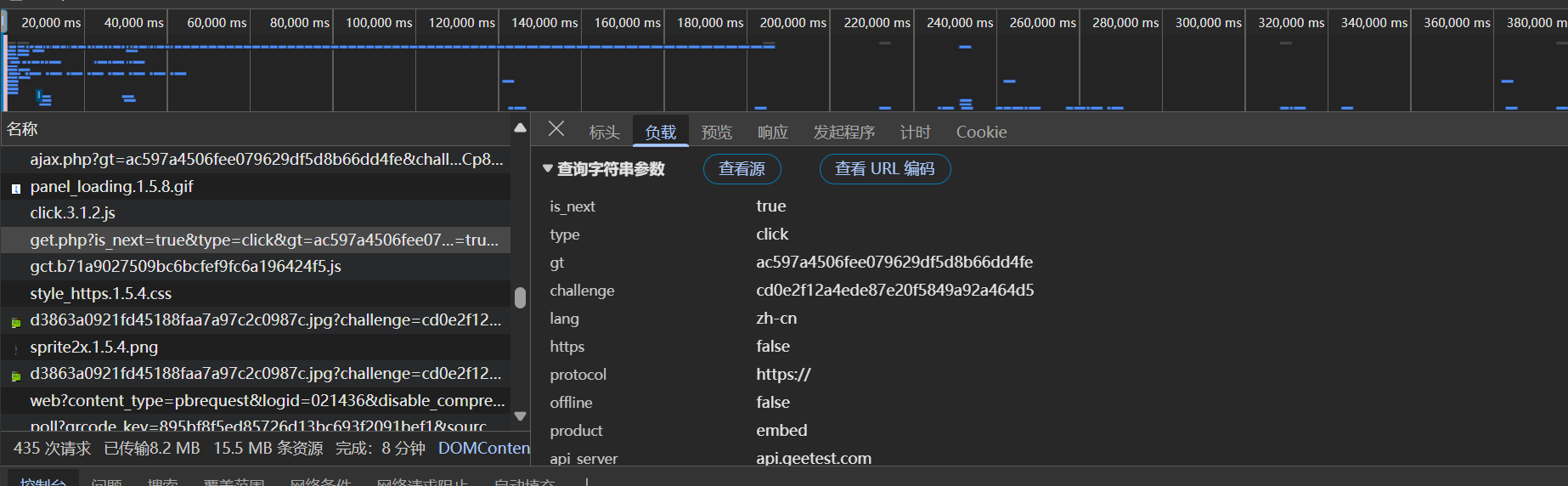

再看参数:

有两个变值,gt和challenge。

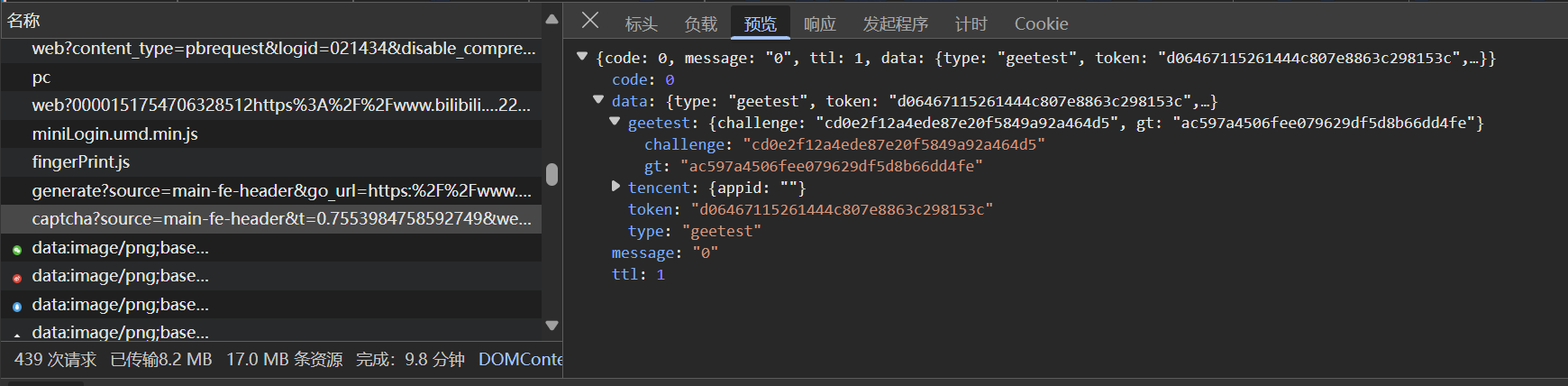

继续往上查找,找到相关输出接口:

而这个接口的参数为:

只有个t是变值,很明显t是时间戳。

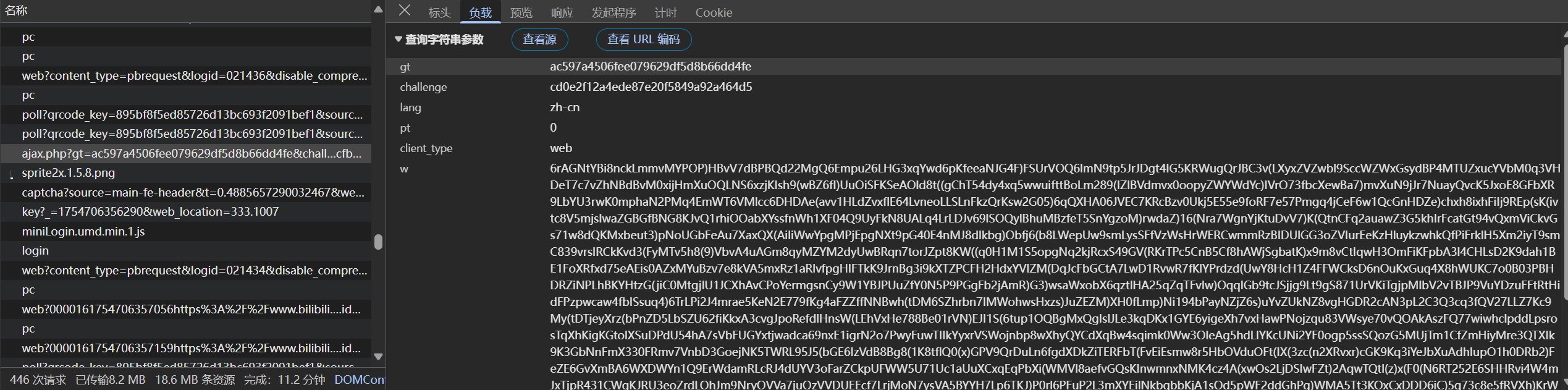

再来看输出validate的接口的参数:

除了gt和challenge还多了个w,这个w很明显是个加密字符,与点选坐标有关,也就是逆向目标参数。

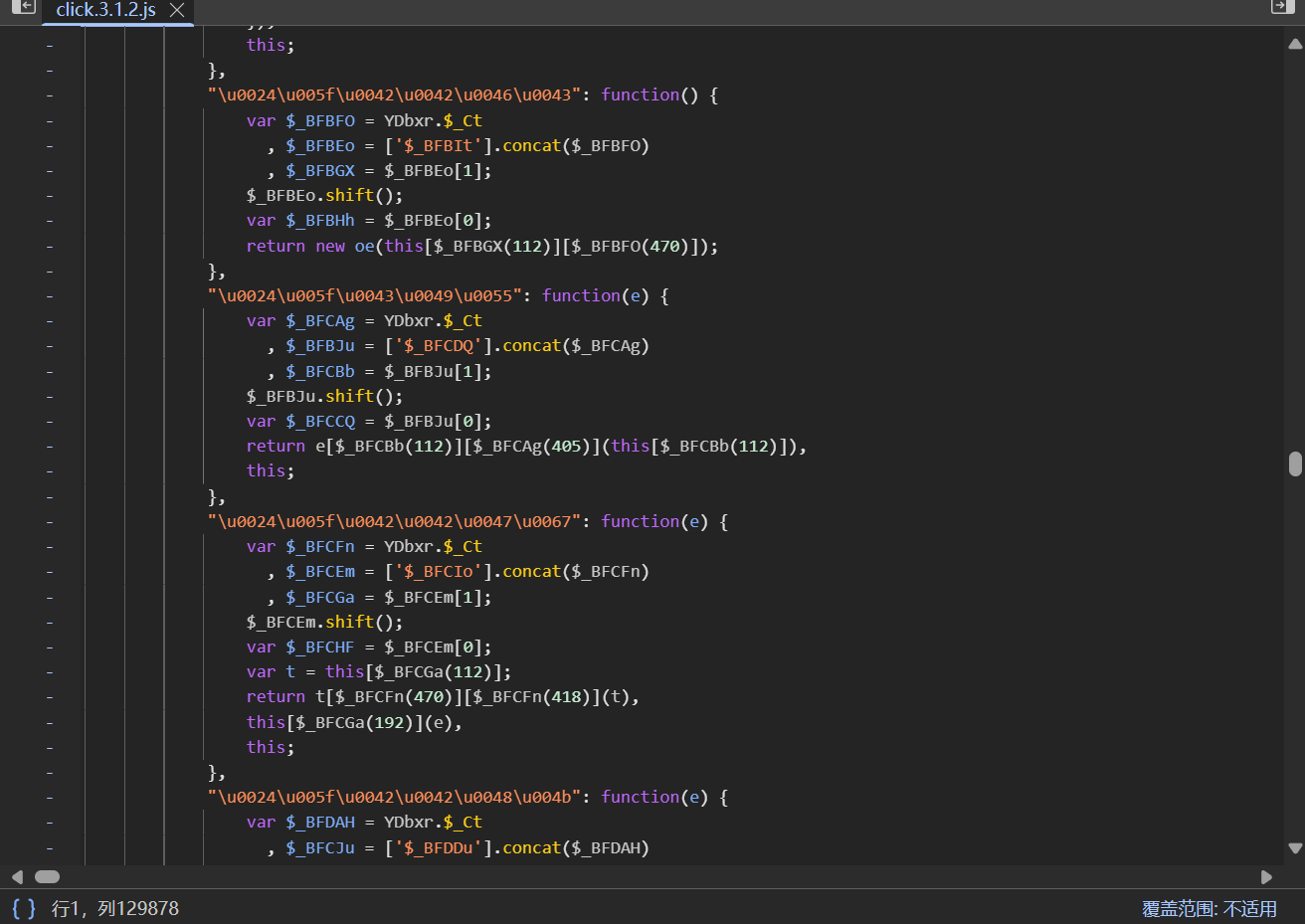

定位w参数

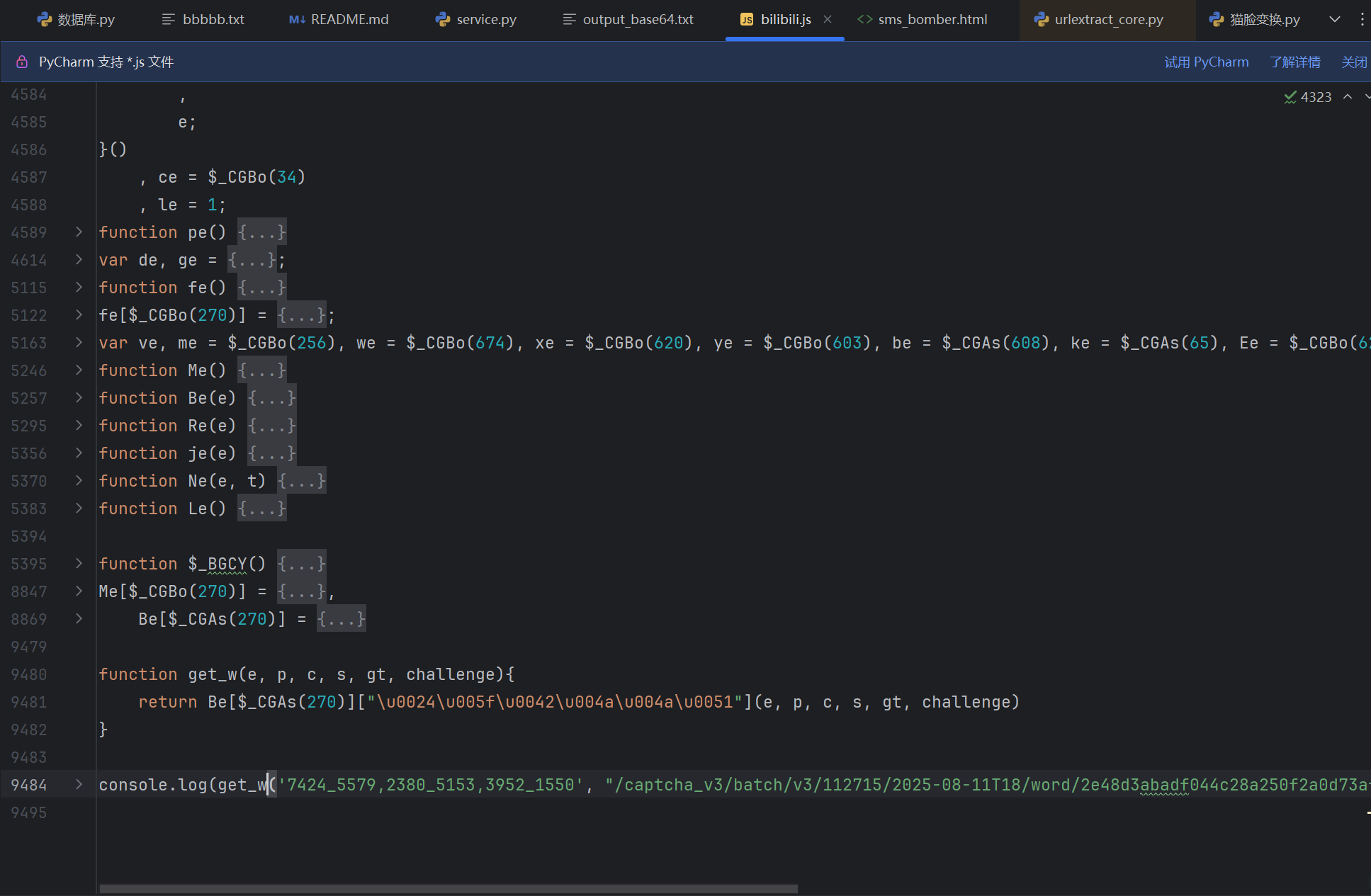

直接查看发起程序,进入到最后经过的js文件。

发现方法名称都是Unicode字符,不可读,需要一个个转化过来。这是一种简单的混淆,目的就是扰乱代码的可读性。本来单个字母作为参数不太好直接局部搜索,但是这里却可行,直接将w转化为Unicode字符形式:\u0077 然后再局部搜索定位到位置:

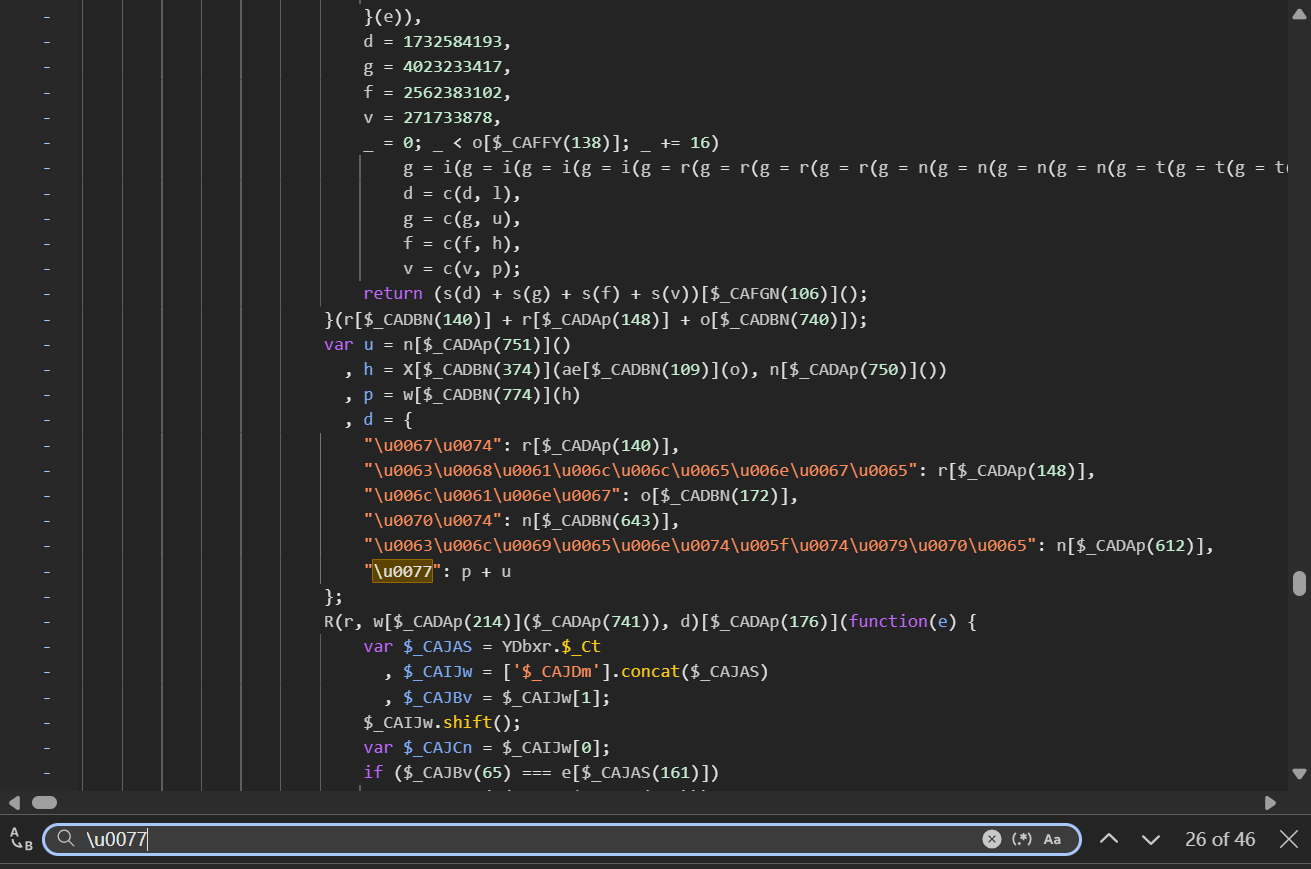

分析w

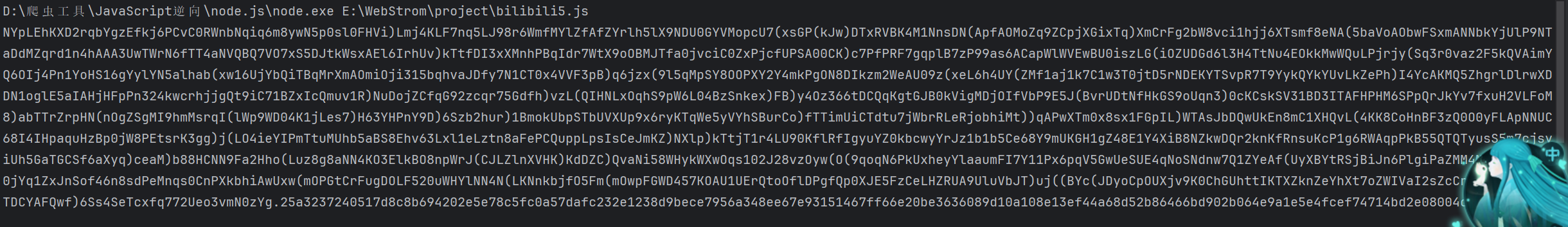

在这里打上断点进行调试,w参数是有p + u生成的,直接将整个代码复制到编辑器中进行补环境。

由于补环境过程有点复杂,并且代码量有些大,所以:

最后传入一些参数和对应的文字坐标就行了:

新盘首开 新盘首开 征召客户!!!coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新车新盘 嘎嘎稳 嘎嘎靠谱coinsrore.com

新车首发,新的一年,只带想赚米的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙coinsrore.com

做了几十年的项目 我总结了最好的一个盘(纯干货)coinsrore.com

新车上路,只带前10个人coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

新项目准备上线,寻找志同道合的合作伙伴coinsrore.com

新车即将上线 真正的项目,期待你的参与coinsrore.com

新盘新项目,不再等待,现在就是最佳上车机会!coinsrore.com

新盘新盘 这个月刚上新盘 新车第一个吃螃蟹!coinsrore.com

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新车新盘 嘎嘎稳 嘎嘎靠谱coinsrore.com

新车首发,新的一年,只带想赚米的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙coinsrore.com

做了几十年的项目 我总结了最好的一个盘(纯干货)coinsrore.com

新车上路,只带前10个人coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

新项目准备上线,寻找志同道合的合作伙伴coinsrore.com

新车即将上线 真正的项目,期待你的参与coinsrore.com

新盘新项目,不再等待,现在就是最佳上车机会!coinsrore.com

新盘新盘 这个月刚上新盘 新车第一个吃螃蟹!coinsrore.com

2025年10月新盘 做第一批吃螃蟹的人coinsrore.com

新车新盘 嘎嘎稳 嘎嘎靠谱coinsrore.com

新车首发,新的一年,只带想赚米的人coinsrore.com

新盘 上车集合 留下 我要发发 立马进裙coinsrore.com

做了几十年的项目 我总结了最好的一个盘(纯干货)coinsrore.com

新车上路,只带前10个人coinsrore.com

新盘首开 新盘首开 征召客户!!!coinsrore.com

新项目准备上线,寻找志同道合 的合作伙伴coinsrore.com

新车即将上线 真正的项目,期待你的参与coinsrore.com

新盘新项目,不再等待,现在就是最佳上车机会!coinsrore.com

新盘新盘 这个月刚上新盘 新车第一个吃螃蟹!coinsrore.com